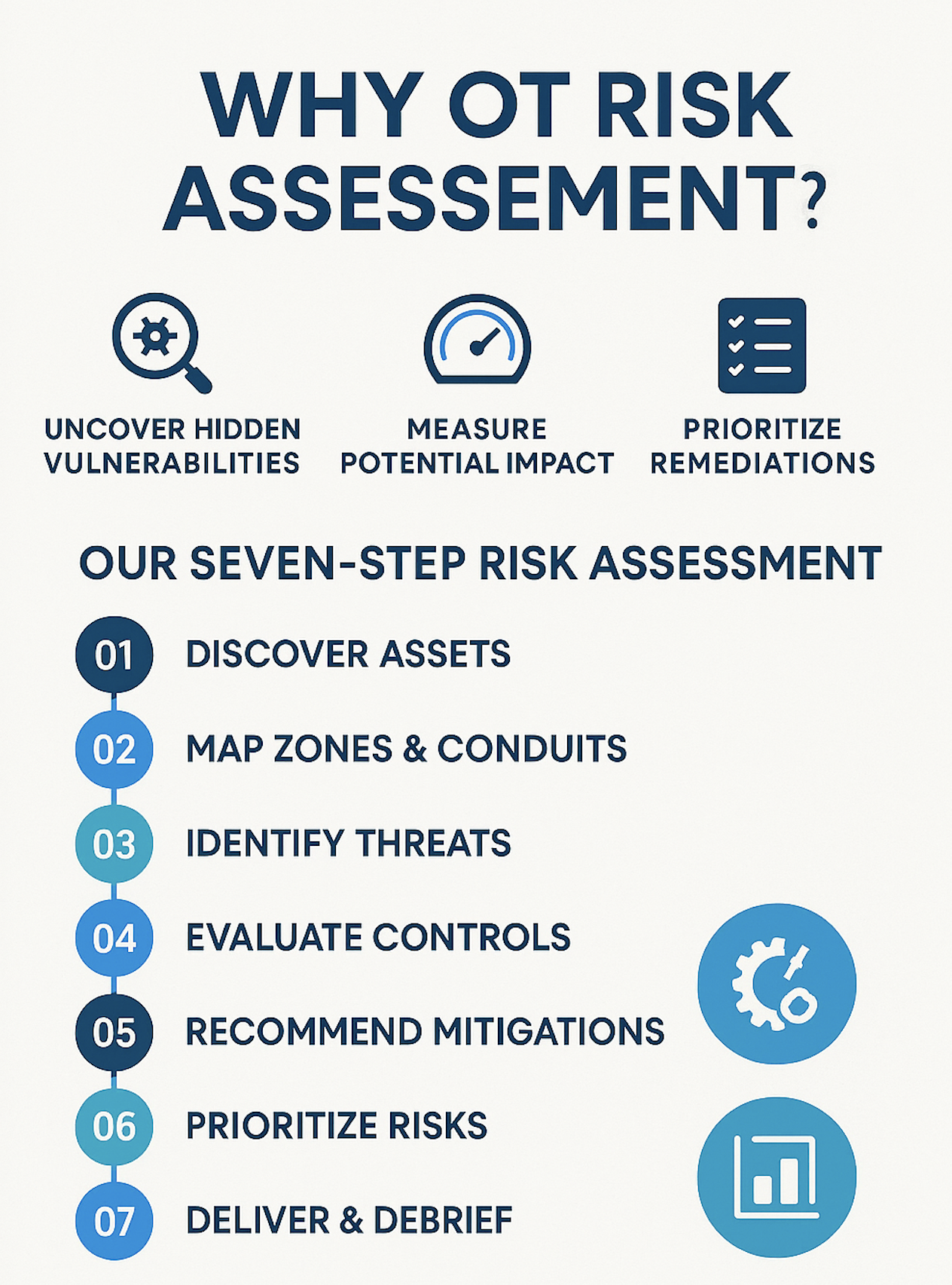

Miért az OT kockázatértékelés?

Az OT környezetek létfontosságú folyamatokat üzemeltetnek, de egyre növekvő kiberfenyegetésekkel néznek szembe. Egy testreszabott kockázatértékelés feltárja a rejtett sebezhetőségeket, felméri a potenciális hatást, és prioritások szerint összeállított intézkedéseket kínál – így valódi kockázatot csökkenthet, nem csupán jelölőnégyzeteket pipálhat ki.

Megközelítésünk megfelel az IEC 62443, ISO 27001, NIST és az iparági bevált gyakorlatoknak, ugyanakkor az Ön egyedi létesítményéhez igazodik, legyen szó csővezetéki SCADA-ról, gyártási cella vezérlésről vagy közmű-automatizálásról.

Hét lépéses kockázatértékelésünk

Eszközök felderítése

Listázza minden irányítórendszer-eszközt és kategorizálja kritikus szerepüket (Magas/Közepes/Alacsony).

Zónák és átjárók feltérképezése

Ossza fel hálózatát biztonsági zónákra, definiálja az átjárókat és dokumentálja az adatfolyamokat.

Fenyegetések azonosítása

Sorolja fel és priorizálja az üzemeltetéséhez kapcsolódó valós támadási forgatókönyveket és fenyegető szereplőket.

Védelmi intézkedések értékelése

Értékelje a meglévő („aktuális”) védelmi intézkedéseket, és határozza meg a hiányosságokat a szabályzatokban, az architektúrában és az eszközökben.

Javító intézkedések javaslata

Javasoljon további technikai, eljárási és szervezeti intézkedéseket a kockázat csökkentésére.

Kockázatok prioritása

Rangsorolja az egyes forgatókönyveket a belső, maradvány- és céltiszti kockázati értékelések szerint a cselekvési terv meghatározásához.

Szállítás és lezárás

Adjon át hivatalos jelentést, vezetői összefoglalót tartalmazó prezentációt, és tartson visszakérdezős egyeztetést.

Kockázati mátrix és besorolások

A kockázatot egy 5×5-ös mátrix segítségével számítjuk—valószínűség vs. hatás—három forgatókönyv szerint:

- Belső kockázat: nincs érvényben lévő védelmi intézkedés.

- Maradványkockázat: a meglévő védelmi intézkedésekkel.

- Célkockázat: a javasolt intézkedések alkalmazása után.

OT és IT biztonsági modellje

Az IT biztonsági modellje, a Titkosság–Integritás–Rendelkezésre állás (CIA) helyett az OT előtérbe helyezi a rendelkezésre állást, majd az integritást és végül a titkosságot (AIC). A leállás vagy a feldolgozási adatok sérülése veszélyeztetheti a biztonságot, a környezetet és a bevételeket – ezért a rendelkezésre állás elsődleges.

Kulcsfontosságú előnyök

- Mély betekintés az OT-specifikus fenyegetésekbe és gyenge pontokba

- Üzleti hatáselemzés a valóban kritikus eszközökre fókuszálva

- Költségek alapján igazolt ütemterv kockázat vs. haszon vs. bonyolultság szerint

- Egyértelmű bizonyítékok a megfeleléshez és a beruházási döntésekhez

- Vezetői összefoglalók és folyamatos fejlesztési terv

Szállítandó anyagok

- Kockázatértékelési módszertan és hatáskör dokumentum

- Vezetői összefoglaló hőtérkép-vizualizációkkal

- Részletes eredmények: hiányosságok, sebezhetőségek és hatáselemzés

- Prioritált javító javaslatok

- Kockázatértékelési mátrix (belső, maradvány, cél)

- Visszakérdezős tájékoztató prezentáció az érintetteknek

- Minden munkalap, diagram és nyers adatexport